Zum Schlüsseltausch

S = geheimer Schlüssel

Rechnernetze Verteilte Systeme FAQ

Allgemein Netzwerk

Wie ist

das OSI-Referenzmodell aufgebaut?

-7 Anwendungsschicht

-6 Darstellungsschicht

-5 Kommunikationsschicht

-4 Transportschicht

-3 Vermittlungsschicht

-2 Sicherheitsschicht

-1 Bitübertragung

Eine Instanz der Ebene n tauscht logisch gesehen Daten mit einer Instanz der

Ebene n eines anderen Rechnersystems aus. Direkter Datenaustausch findet aber

nur mit der n+1 und n-1 Schicht statt. Es gibt keine direkte Verbindung.

Erklären Sie die Aufgaben der Unterschiedlichen

Schichten.

- 1) Bitübertragunsschicht: Physikalische Bitübertragung zwischen Endsystemen.

- 2) Sicherheitsschicht: Verwaltung des ankommenden bzw. abgehenden Datenstroms,

Aufteilung der Daten in Pakete, Bitfehler werden erkannt und Paket neu

angefordert, Adressierung durch MAC Adressen

- 3) Vermittlungsschicht: Verbindungsauf- und -abbau, sowie Wegewahl (routing)

IP

- 4) Transportschicht: Grenze zwischen transportierenden Schichten und

anwendungsorientierten Schichten; kennt nur IP Adressen TCP, UDP

- 5) Kommunikationsschicht: logische Verbindung zwei Anwenderprozessen;

Prozesssteuerung

- 6) Darstellungsschicht: einheitliche Kodierung von Zeichenketten

- 7) Anwendungsschicht: Schnittstelle zum Anwendungsprozesse, Schicht kümmert

sich um den Informationsaustausch

Was sind SAP?

- Service Access Point ist die Schnittstelle zwischen den einzelnen Schichten

Was sind PDU?

- Protocol Data Units sind die Protokolleinheiten, die den Datenaustausch

zwischen den Partnerinstanzen ermöglichen.

- PDU wird von der darrunterliegenden Schicht als SDU= Service Data Unit

bezeichnet

Was ist das Ethernet [im klassischen Sinn]?

- Es handelt sich um ein Bussystem. Alle angeschlossenen PC können die Daten

mitlesen [im klassischen Ethernet] und müssen sich den Übertragungskanal teilen

und stehen somit im Wettbewerb um Übertragungskapazität. Dazu wird das CSMA/CD

Protokoll benötigt.

Wozu dient das CSMA/CD Protokoll und wie funktioniert

es?

- Es sorgt dafür, das immer nur einer auf dem Übertragungskanal sendet.

- Es können alle Stationen zu jedem Zeitpunkt auf das Übertragungsmedium

zugreifen

- Es darf aber nur senden, wenn es frei ist. Daher hört eine sendewillige

Station die Leitung ab.

- Es kann aber immer noch zu Kollisionen führen. Das wird dadurch erkannt, das

eine Station etwas anderes auf der Leitung hört als es gesendet hat. Dann bricht

die Station das Senden ab und sendet ein JAM Signal, damit die anderen Station

die Kollision auch bemerken.

- Dann startet die Station einen erneuten Sendeversuch, nach dem eine bestimmte,

zufällig Zeit verstrichen ist.

- Diese Zeit wird nach dem Backoff-Verfahren ermittelt

(Rechen müssen wir das wohl nicht können, oder?)

Berechnung der zufälligen Wartezeit :

W = i * T

W Wartezeit i Zufallszahl aus dem Intervall 0<i<2^k

k =min(n,10) n Anzahl der Wiederholungen des gleichen Blocks

T doppelte max. Signallaufzeit = 51,2 s

Wie sieht ein Ethernet Paket aus?

- 26 Bytes für Ziel- und Quelladresse, sowie weitere Parameter

- 46-1500 Byte für die Nutzdaten

Wieviele Bits umfasst ein kompletter Ethernet-Frame

minimaler Länge bzw. maximaler Länge? Wie groß ist in beiden Fällen der

prozentuale Anteil der (Nutz-)Daten?

Min: 72*8=576 Bit

46/72*100 =63,9%

Max: 1526*8=12208 Bit 1500/1526*100 =98,3%

Beschreiben sie den Aufbau eines Ethernets

Unterbeachtung von Grenzwerten!

- Es ist ein Bussystem.

- Ein Netzsegment darf nicht länger als 500 Meter sein

- Zwischen zwei Stationen dürfen nicht mehr als 4 Repeater sein, also max. 5

Netzsegmente

- Davon dürfen allerdings nur 3 zum Anschluss von Stationen genutzt werden. Der

Rest zur Distanzüberwindung

Wie setzt sich die Bezeichnung des Übertragungsmedium

zusammen?

- Datenrate in Mbps

- Base= Basisband oder Broad = Breitband (Frequenzüberlagerung)

- Segmentlänge in 100 Metern

Worum handelt es sich bei diesem Kabel

10BASE-5 Koaxialkabel, max. 500 m, max. 100 Stationen, min. 2,5 m Abstand zur

nächsten Station, 10 Mbps

10BASE-2 Koaxialkabel, max. 185 m, max. 30 Stationen, 10 Mbps

10BASE-T Unshilded Twisted-Pair (UTP) Kabel, 10 Mbps, max. 100 m vom Hub

(sternförmig)

10Broad-36 Das Nutzsignal wird auf Trägerfrequenzen aufmodelliert, somit eine

Mehrfachnutzung des Kabels auf unterschiedlichen Frequenzen.

10Base-F fiber optic, 1000 m,

10Base-FL fiber optic, 2000 m, Vollduplexübertragung,

10Base-FB Ethernet-Backbone, max. 2000 m

10Base-FP max. 500m, 33 Stationen, über optischen Sternkoppler

100BaseTX max. 100 m, 2 Paare

100BaseFX max. 400 m, 2 Stränge

100BaseT4 max. 100 m. 4 Paare

Nenne sie die unterschiedlichen Übertragungsmedien und

beschreiben sie kurz.

- Koaxialkabel

- Symmetrische Kupferkabel:

Twisted-Pair-Kabel, 4-8 Adern, paarweise verdrillt, komplett abgeschirmt, bei (shielded)

ist jedes Adernpaar noch mal extra abgeschirmt.

- STP -> shielded twisted pair

-

UTP -> unshielded twisted pair

- Es gibt Kategorien in denen die Kabel (an Hand gewisser Grenzwerte) eingeteilt

werden

- max. 100m in einer Sterntopologie

- Lichtwellenleiter:

Multimodefasern, bei denen mehrere hundert Wellen ausbreitungsfähig sind

Monomodefasern, bei denen sich nur eine einzige Welle ausbreiten kann

Was sind die Vorteile /Nachteile von Lichtwelleleitern?

- große Übertragungsbreite

- unempfindlich gegenüber elektromagnetische Störungen

- niedrige Signaldämpfung (bei Kupferkabeln wird das Signal durch den

Widerstand des Kabels gedämpft, dies entfällt natürlich hier)

- Galvanische Entkopplung von Sender und Empfänger !!!

- Nahezu vollkommene Abhörsicherheit

- Kabeldurchmesser gering

- Gewicht gering

Nachteile:

- hohe Kosten bei der Produktion

- aufwendiger Anschlusstechnik

Wie ist eine Verkabelung standardmäßig aufgebaut?

Physikalische Netzwerkstruktur

- Primärbereich: verschiedene Gebäude miteinander verbinden

- Sekundärbereich: Steigleitungen in jede Etage eines Gebäudes

- Tertiärerbereich: Vom Etagenverteiler zum Endgerät

Optimal strukturiert ist ein Netz, wenn die Hauptdatenströme innerhalb eines

Netzsegments ablaufen.

Was versteht man unter der physikalischen

Netzwerktopologie?

- Sie entsteht durch die Beschaltung der Verkabelung mit aktiven Komponenten, so

das Bus-, Ring oder Sternkonfigurationen ergeben.

Was versteht man unter der logischen Netzwerkstruktur?

- Die Benuzung von Bridgets und Repeatern

- Einmal angepasst an die örtlichen Gegebenheiten

- Oder an die Organisationsstruktur des Betriebs ( Wer kommuniziert oft mit

wem?)

Listen sie die unterschiedlichen Netzwerkkomponenten

auf und nenne vor und Nachteil sowie wichtig Eckdaten:

- Repeater:

Verstärkt Signale,

Layer 1,

max. 4 Stück im LAN

Bitübertragungsfehler werden nicht erkannt

keine verkehrstrennende Wirkung

nur geringe Verzögerung

Ein Repeater ist im Netzwerk völlig transparent

- Hub:

Verbindet mehrere Rechner mit einander

Stern-Topologie, die intern als Bus nachgebildet wird,

Layer 1,

mehrer Hubs lassen sich miteinander verbinden/kaskadieren (meist bis zu 4 Stück)

Bitübertragungsfehler werden nicht erkannt

volle Bandbreite vom PC zum Hub, Zwischen den Hubs teilen sich die Stationen die

Brandbreite,

nur geringe Verzögerung

sehr ausfallsicher, da bei Kabelproblemen nur ein PC betroffen ist

Der HUB ist im Netzwerk völlig transparent

- Bridge:

Strukturierung des Netzes, bessere Nutzung der Brandbreite des Gesamtnetzes

Arbeitet mit MAC Adressen

Layer 2,

mittels Bridges lassen sich LANs unbegrenzt ausdehnen

Pakete werden zwischengespeichert und aufbereitet

Aufteilung in mehrere Segmente, Traffic in einem Subnetz belastet andre Segmente

nicht

starke Verzögerung, Segmentübergreifend noch mehr Verzögerungen

Trennung des Netzes in einzelne collision domains

Unterschiedliche Übertragungsmedien können kombiniert werden

- Switch:

Zur Verbessung der Nutzung in einem Segment

Layer 2

Store-and-Forward-Switches untersuchen im Gegensatz zu den Cut-Through-Modellen

das gesamte Paket und nicht nur die Quell-/Zieladresse. Daraufhin wird die

Gültigkeit überprüft. Es werden viele Fehler im Netzwerk durch Switches

herausgefiltert

Pakete werden auf die Adresse des Zielsegmentes untersucht

Switches schalten direkte Verbindungen zwischen den Stationen und stellt somit

die gesamte Bandbreite zur Verfügung

Starke Verzögerung durch Analyse der Pakete

- Router:

Lenken Daten direkt anhand der Zieladresse

Arbeitet mit IP Adressen

Layer 3

Router suchen sich gute, einfache, schnelle Wege

Sie können Daten filtern (Firewall)

Router müssen Netzwerkprotokolle verstehen

Verzögerung größer als bei Bridges

können oft auch NAT

Nennen sie das TCP/IP Schichtenmodell

- Anwendungsschicht 5-7

- Transportschicht 4

- Internet-Schicht 3

- Netzzugangsschicht 1-2

Was bewirkt das IP Protokoll?

- Layer 3

- Das Internet Protokoll ist für den Transport von Daten über mehrere Netzwerke

zuständig. Es nimmt Datensegmente von TCP oder UDP entgegen und packt diese in

Pakete. Das Paket besteht aus einem Header und den Nutzdaten. Für jedes Paket

wird ein Leitweg zum Ziel gesucht.

- Durch die IP Adresse wird die Wegewahl erst möglich

- IP ist ein unzuverlässiges Protokoll, da keine Überprüfung des Empfang

vorgenommen wird. So können Pakete durchaus verloren gehen!

- Es ist ein verbindungsloses Protokoll, da jedes Paket vollständig adressiert

ist.

Was sind Datagramme?

- Pakete des IP Protokoll

Was versteht man unter Fragmentierung beim IP

Protokoll?

- Das IP Protokoll unterstützt unterschiedliche Paketlängen. Ist mal ein Paket

zu groß kann es vom IP Protokoll in kleine Datagramme zerteilt werden.

Was versteht man unter MTU?

- Es gibt unterschiedliche Festlegungen über die maximale zulässige Länge eines

Paketes aus über ein Netz transportiert wird. Dieser Wert ist „Maximum Transfer

Unit“. Größere Pakete werden dann fragmentiert und erst wieder am Ziel zusammen

gesetzt.

Was versteht man unter MSS?

- Maximum Segment Size: Größte Nutzdatenmenge, die in ein TCP/IP-Paket passt

Was versteht man unter Path MTU Discovery?

- Hier wird vor dem verschicken der eigentliche Pakete, Testpakete mit gängigen

MTU Werten verschickt und der Flag auf nicht fragmentieren gesetzt. Somit kommen

die Pakete zurück, die zu lang sind. Die größte Paketlänge, die gerade noch

durch kam wird an für die eigentlichen Daten als MTU-Wert genutzt.

Was ist RWIN?

- TCP Receive Window: Die Größe dieses Empfangspuffers bestimmt, wie viele

Datenpakete der Sender übertragen darf, bevor er eine Quittung des Empfängers

erwartet.

(Windows 95,98,NT) ->8192 Bytes

(W2k,XP) ->16384 Bytes

Was ist das ICMP ?

- Es handelt sich hierbei um das Internet Control Message Protokoll. Es dient

hauptsächlich der Fehlermeldung bei der Wegewahl wenn Rechner überlastet sind

oder nicht erreichbar.

Das ICMP Protokoll wird in ein IP Paket integriert

Zustände sind wohl uninteressant, oder?

Denke ich auch, da ICMP ja nur

Fehlermeldungen weiterleitet.

Was ist TCP?

- Layer 4

- Das Transmission Control Protokoll realisiert die verlässliche Kommunikation

zwischen Prozessen. Dabei wird garantiert, dass die Daten fehlerfrei, ohne

Verluste und Duplikate in der richtigen Reihenfolge transportiert werden.

- Das TCP unterteilt die Daten in Segmente und gibt diese an das IP weiter.

- Beim Empfang von IP Paketen wird die fehlerfreie Übertragung geprüft und an

höheren Schichten in passender Reihenfolge weitergegeben.

- Defekte oder fehlende Pakete werden nicht bestätigt und daher noch mal

verschickt.

Wie sieht ein TCP-Verbindungsaufbau mit drei Wege

Handshake aus?

- SYN, SYN–ACK, ACK

- Wobei beim antworten die SYN der vorherigen Nachricht um eins erhöht wird und

im ACK übertragen wird.

Wie sieht ein TCP-Verbindungsabbau aus?

- (ACK-)FIN,{ACK}, FIN-ACK, ACK

- Im letzten Datenpaket kann bereits FIN gesetzt sein. Es muss kein einzelne

Message sein.

- Das ACK in {} dient zur schnellen Bestätigung, FIN-ACK enthält das gleiche ACK

Was bedeutet ACK, FIN, SYN?

- ACK: bezieht sich auf die Bestätigungsnummer (die letzte SeqNr wird um 1

erhöht)

- SYN: Synchronisation von Sequenznummern

- FIN: Signal an Sender, Datenübertragung einzustellen

Was versteht man unter dem Sliding Windows Protocol ?

- Gesendete Pakete müssen innerhalb einer bestimmten Zeit beantwortet sein,

ansonsten geht man davon aus, das es nicht angekommen ist und verschickt es noch

einmal. Im Extremfall wartete man nach jedem Paket auf die Bestätigung. Das

würde aber viel zu viel Zeit kosten. Somit hat man ein Zeit-Fenster

eingerichtet. Es dürfen solange Pakete verschickt werden bis z.B. 5 Pakete

unterwegs sind. Sobald das erste der 5 Bestätigt wurde darf das nächste

verschickt werden. Somit wird gleichzeitig auf max. 5 Antworten gewartet. Kommt

nun die Bestätigung vom 3 Paket an, wird das zweite noch mal verschickt!

Was ist UDP?

- Layer 4

- Das User Datagramm Protokoll ist ein unzuverlässiges, verbindungsloses

Protokoll und für kleine Datenmengen gedacht. Es besitzt keinen Mechanismus zur

Fehlererkennung und Fehlerkorrektur. Eigenschaften wie Verbindungsaufbau, Prüfen

auf Korrektheit, Vollständigkeit und richtige Reihenfolge entfallen.

UDP setzt auf IP auf

Z.B. Domain-Name-System nutz UDP

Was ist Telnet?

- Telnet ist ein Protokoll mit dem ein lokaler Terminal in die Lage versetzt

wird, wie ein Terminal an einem entfernten Rechner zu arbeiten.

Was ist FTP?

- Das File Transfer Protokoll wird benutzt, um Dateien über ein Netzwerk zu

transportieren.

Was ist SMTP?

- Simple Mail Transport Protokoll hat eine zugehöriges Nachrichtenformat und

zusammen bilden diese beiden Standards das Rückrad der E-Mail in TCP/IP Netzwerk.

Was ist NNTP?

- Network News Transport Protokoll wird genutzt um Usenet News zu transportieren

Was ist SNMP?

- Das Simple Network Management Protocol dient zur Steuerung und Status abfrage

von Servern, Routern, Workstation etc.

Was ist http bzw. HTTPs?

- Hypertext Transfer Protocol ist ein zustandsloses, objektorientieres Protokoll

der Anwendungsschicht und kann als Standard Protocoll fürs Internet angesehen

werden. Es dient zur Datenüertragung zwischen Server und Clint. Die Daten sind

meist in HTML Sprache erstellt.

- HTTPS ist eine Erweiterung, das das Protokoll um die Funktion der Sicherheit

der Nachrichtenintegrität, Verschlüsselung, Authentifikatuion des Senders

erweitert.

Nennen sie Unterschiede zwischen Ipv6 und Ipv4

- Adresslänge auf 128 Bit vervierfacht

- Feste Kopflänge (optionale Header folgen verkettet)

- Keine Prüfsumme

- Keine hop-by-hop Segmentation (Path MTU discovery)

- Flow Label / Traffic Class

- Verkettete Erweiterungsheader

Was ist der AH-Header?

- Der Authentication Header bietet die Dienste verbindungslose Integrität und

Authentizität des Datenursprungs auf IP Ebene. Anhand einer kryptografischen

Prüfsumme über den gesamten Inhalt des IP Paketes kann eine Manipulation der

Daten bei Empfänger durch den Vergleich mit der entschlüsselten Signatur

angezeigt werden.

Was ist der ESP-Header?

- Der ESP-Header stellt neben den Diensten verbindungslose Integrität und

Authentizität des Datenursprungs auch Vertraulichkeit zur Verfügung. Der ESP

kapselt die zu schützenden Daten ein und kann sie bei Bedarf auch verschlüsseln.

Welche zwei verschienden Arbeitsmodi können AH-und

ESP-Header betrieben werden?

- Transportmodus und Tunnelmodus

Was ist der Unterschied zwischen Transportmodus und

Tunnelmodus?

- Der Tunnelmodus ist sicherer. Beim Tunnelmodus werden die Nutzdaten inklusive IP-Header verschlüsselt. Neben dem AH- und ESP-Header wird ein neuen IP-Header

mit der Zieladresse des Tunnels angeben.

- Beim Transportmodus werden nur die Nutzdaten verschlüsselt.

Was sind die Voraussetzungen für die Kommunikation

zwischen Rechnern im Internet?

- Eine eindeutige Adresse, über die der Rechner angesprochen werden kann.

- Jeder Rechner des TCP/IP Netzwerkes bekommt eine eindeutige 32 Bit Internet

Adresse (IP-Adresse) zugewiesen. Sie besteht auf dem Netzwerk und Rechnerfeld.

Welche 3 Arten von Adressen unterscheiden wir bei eine

Kommunikationsbeziehung?

- unicast: Ein Rechner spricht genau einen anderen Rechner an

- multicast: Ein Rechner spricht mehrere Rechner an

- broadcast: Ein Rechner spricht alle Rechner eines Netzes an

Nenne Sie die unterschiedlichen Netzwerkklassen

- Class A: 1. Klassenidendifikationsbit, 7 Netzwerkbits, 24 Rechnerbits,

=31

1.0.0.0 – 126.0.0.0

- Class B: 2 Klassenidendifikationsbits, 14 Netzwerkbits, 16 Rechnerbits

=30

128.0-255.0.0 – 191.0-255.0.0

- Class C: 3 Klassenidendifikationsbits, 21 Netzwerksbits, 8 Rechnerbits

=29

192.0-255.0-255.0 – 223.0-255.0-255.0

Nenne sie reservierte Adressen!

- 0 = This Net

- 127 = Localhost

- 255 = Broadcast

Nenne sie die Adressebereiche für private Netze:

- 10.0.0.0 –10.255.255.255 A

- 172.16.0.0 – 172.31.255.255 B

- 192.168.0.0 – 192.168.255.255 C

|

Wie viele Class A-C Netze sind möglich? - wegen der besonderen Adresse 127 wird immer bei A-Netzen abgezogen |

||

| - Class

A: - Class B: - Class C: |

27 (Netzwerkbits) –

1(besondere Adressen) = 214 (Netzwerkbits) = 221 (Netzwerkbits) = |

126 Class A Netze 16384 Class B Netze 2097152 Class C Netze |

Wie viele mögliche Rechner-Adressen hat jedes Class A-C

Netz?

- wegen der beiden besonderen Adressen 0 und 255 werden immer zwei Adressen

abgezogen

- Class A: 2 hoch 24 (Rechnerbits) – 2 (besondere Adressen) =

16777214

- Class B: 2 hoch 16 (Rechnerbits) – 2 (besondere Adressen) =

65534

- Class C: 2 hoch 8 (Rechnerbits) – 2 (besondere Adressen) =

254

Wieviele einzelne

Netze mit jeweils maximal wievielen Rechnern (Hosts) stehen in den Internet-

Netzklassen A, B, C zur Verfügung?

A: (27-1)*(224-2)

B: 214*(216-2)

C: 221*(28-2)

Warum gibt es Subnetz Adressierung?

- Es gibt immer mehr Netzwerke. Das bedeutet einen enormen anstieg von

administrativen Aufwand für die Adressverwaltung. Zudem kommen immer längere

Routing-Tabellen.

- Daher wurde die IP Adresse in drei Teile geteilt: die Netzwerkadresse, die

Subnetzadresse und die Hostadresse

Was ist eine Subnetzmaske?

- Wenn innerhalb einer Organisation Subnetze verwendet werden unterteilt die

Maske das lokale Adressefeld in Subnetz- und Rechnerteil. Die Netzwerk und

Subnetzfelder werden durch gesetzte Bits repräsentiert. Der Rechnerteil weist

Null-Bits auf.

- Beim kommunizieren zweier Rechner wird mit der Subnetzmaske der Rechnerteil

der Adresse ausgeblendet und mit der eigenen Adresse verglichen. Ist der vordere

Teil gleich, so befindet sich der Rechner im gleichen Netz. Ansonsten muss die

Kommunikation über einen Gateway laufen. In der Routing-Tabelle müssen nun

lediglich die Verweise zu anderen Subnetzen stehen und nicht mehr alle Rechner

einer Netzwerkklasse.

Was versteht man unter Supernetzbildung?

- Da keine A und B Netze mehr vergeben werden können, werden mehrere C Netzte

miteinander verbunden. Damit nun nicht mehre C Adressen verwaltet werden müssen

wurden Bündel von Adressen zugewiesen., das sich durch eine einheitliche

Subnetzmaske auszeichnet. Dies ist eine Bitfolge, die aus den Netzwerkadressen

die gemeinsamen Bits auswählt. 200.9.4. –200.9.7. haben auf den ersten 22 Bits

eine 1. Daher gilt die Supernetzmaske 255.255.252.0

A < 8 Bit SNM 10.2.2.2/7 Supernetz

B < 16 Bit SNM 172.3.3.3/14 Supernetz

C < 24 Bit SNM 210.5.5.5/20 Supernet

210.5.5.5/26 kein Supernet, sondern Subnetz

Was ist DNS?

- Das Domain Name System ermöglicht es Benutzern sinnvolle Namen zunutzen an

stelle von IP Adressen und umgekehrt

- Die sogenannte Domain besteht aus dem Namen (Label) und einer Topleveldomain,

diese werden zentral vergeben.

- Organisationen mit eigener Domain müssen einen Domain Name Server unterhalten,

der die Domain Namen in Internet Adressen umsetzt.

Was ist ein Port?

- Ein Port bezeichnet die Verbindung zwischen dem Benutzerprozess und der TCP/IP

Software. Ein Port wird durch eine 16 Bit lange Nummer referenziert.

- Der Server kann beim Verbindungsaufbau bestimmen welcher Port genutzt wird.

Kennt der Client diesen Port, so ist eine Kommunikation möglich.

- Die ersten Portnummern von 0 bis 1023 werden nur an Prozesse mit

root-Berechtigung vergeben und bieten somit eine besondere Sicherheit.

- Der PORT wird im TCP und UDP spezifiziert, Layer 4

Was ist eine Ethernet Adresse?

- Sie ist 48 Bit lang und weltweit eindeutig. Jeder Ethernet-Hardwarehersteller

wird ein Adressbereich zugeordnet, über den er frei verfügen kann.

- Die so genannten MAC Adressen werden zum Adressieren im Layer 2 genutzt.

Was leistet ARP?

- Das Adress Resolution Protocol wird verwendet, um Internet Adressen in

MAC-Adressen umzusetzen.

- Kennt ein Rechner nur die IP Adresse des Zielrechners, so schickt der eine

Anfrage als Broadcast und der Rechner mit der IP-Adresse antwortet mit seiner

MAC Adresse. Diese Paar an Adressen wird im ARP-Cache gespeichert und für die

weitere Kommunikation genutzt.

Was leistet das RARP?

- Das Reverse Adress Resolution Protocol leistet die entgegengesetzte Umsetzung

von Mac Adress in Internet Adresse.

- Hierfür werden aber spezielle RARP-Server mit entsprechenden Tabellen

angesprochen, da nicht jeder Rechner seine IP Adresse nennen kann. z.B.

plattenlose Rechner können diese nicht speichern!

Was ist NAT?

- Beim Network Adress Translation tauscht ein Router eines internen Netzes die

interne (private) Adresse durch eine öffentliche IP Adresse, wenn ein Rechner

aus dem lokalen Netz anfragen an entfernte Internetserver richtet. Dies ist

notwendig, damit die Antwort des Servers auch wieder beim Anfragenden Rechner an

kommt. Das wäre mit der internen (privaten) IP Adresse nicht gegangen.

- Der Router kann eine öffentliche IP-Adresse gleichzeitig mehrmals nutzen, in

dem er unterschiedliche Ports angibt (-> Port overloading)

- Beim DestinationNAT wird die Zieladresse des Datenpakets vom Router getauscht.

So kann man beispielsweise einen internen Mail-Server nach außen hin erreichbar

machen!

Was ist ein Transitsystem?

- Ein Gateway oder auch Router genannt, der zwei oder mehre Netze miteinander

verbindet.

Was ist eine Routingtabelle?

- In einer Routingtabelle speichert ein Router welche Netzwerkadressen über

welchen Router erreichbar sind.

- Ankommende Pakete werden nach dem Netzwerkteil der Zieladresse durchsucht und

anschließend an dem in der Routingtabelle genannten Gateway verschickt.

- Da diese Leitwegbestimmung auf Netzwerkadressen und nicht auf Rechneradressen

basiert, kann eine Routingtabelle relativ kurz gehalten werden.

- Konkrete Einträge haben Vorrang vor allgemeinen. Somit werden erst die Host-

dann die Netzwerkadressen überprüft und dann zur Not die Default Adresse

genutzt.

Welche Aufgabe hat das RIP?

- Das Routing Information Protocol schickt regelmäßig alle Routing Informationen

eines Routers als Broadcast an andere Router, die somit ihre Routingtabelle

ergänzen können.

- Man unterscheidet passive RIP-Teilnehmer (nur auswerten) und aktive

RIP-Teilnehmer (verschicken ihre Routingtabellen per Broadcast)

- Dies geschieht mittels UDP

- Beim RIP wurden 16 Werte für die Entfernung zum Zielrechner reserviert. Wert

16 bedeutet - nicht erreichbar – Somit kann bei der Wegewahl der kürzeste Weg

(mit am wenigsten Routern) gewählt werden. Man spricht hierbei von HOP-Matrik oder Distanz-Vektor-Verfahren

Was ist OSPF?

- Das Open Shorstest Path First soll die Nachteile des RIP beheben. Jeder Router

besitzt die komplette Information über die Netztopologie einschließlich der

Kosten.

JAVA Netzwerk

Was ist in Client?

- Ein Client ist eine Anwendung, die auf einer Clientmaschine läuft und die

benötigten Dienste von angeforderten Service auf dem Server erhält.

Was ist ein Service?

- Ein Service ist eine Softwareeinheit, die bestimmte Dienste erbringt.

Was ist ein Server?

- Ein Server ist ein Subsystem auf einer Servermaschine, die bestimmte Service

für Clients zur Verfügung stellt.

Wie arbeitet ein sequenzieller / iterativer Server und

welche Nachteile hat er?

- Anfragen von Client werden in einer Warteschlange gesammelt und nach einander

vom Server bearbeitet.

- Nachteil: Keine Parallelverarbeitung, zeitaufwendig, keine Unterbrechungen

möglich, Server wird zum Engpass

Wie arbeitet ein paralleler / konkurrierender Server?

- Für jede Clientanforderung wird vom Server eine eigener Subprozess erzeugt.

Geht auch mittels Threads.

Worin liegt der Unterschied zwischen zustandlosen und

zustandbehafteten Server Subsystemen?

- Der zustandlose Server verwaltet keine Zustandsinformationen über irgendwelche

Clients; Bei einem Datenaustausch muss der Client immer aller notwendigen Daten

mitübergeben.

- Zustandsbehaftete Server verwalten Zustandsinformationen hinsichtlich der

Anforderungen ihrer Clients. z.B. weiß der Server an welcher Stelle er aufgehört

hat eine Datei einzulesen. Die nächste Clientanfrage kann an dieser Stelle

weiter gehen!

Was ist ein Socket?

- Es ist eine Schnittstelle zur Transportschicht, die eine Kommunikation

zwischen Prozessen mit unterschiedlichen Kommunikations-Protokollen ermöglicht.

Ab hier wird es einfach beschissen. Ich weiß nicht, was ich davon lernen

soll?!

Socket-Klasse für TCP mit ServerSocket und Socket

Datagram-Klasse für UDP mit DatagramSocket und DatagramPacket

Programmieren sie eine Server:

import java.net.*;

import java.io.*;

import java.lang.*;

public class Server

{

public static void main(String[ ] args)

{

ServerSocket ss = new ServerSocket(1313);

try

{

while (true)

{

Socket Client = ss.accept();

//InputStream in = Client.getInputStream();

OutputStream out = new PrintWriter(Client.getOutputStream());

out.println(new java.util.Date().toString());

}

}

catch (IOExeption)

{System.err.println();system.exit(1);}

Client.close();

}

}

Programmieren sie eine Client:

import java.net.*;

import java.io.*;

import java.lang.*;

public class Client

{

public static void main(String[ ] args)

{

Socket cs = new Socket(localhost,1313);

try

{

while (true)

{

InputStream in = cs.getInputStream();

OutputStream out = cs.getOutputStream();

}

}

catch (IOExeption) {};

cs.close()

}

}

Programmieren sie eine Portscanner:

import java.net.*;

import java.io.*;

import java.lang.*;

public class PortScan

{

public static void main(String[] args)

{

int PortA=1; int PortE=1023;

String hostname="localhost";

for (int port=PortA;port<=PortE; port++)

{

try

{

Socket ss = new Socket(hostname,port);

System.out.println("Port: "+port+" offen");

ss.close();

}

catch (IOException e)

{

System.out.println("Port: "+port+" geschlossen");

}

}

}

Was ist RPC?

- Remote Procedure Call ist die synchrone Kontrollfluss- und Datenübergabe in

Form von Prozeduraufrufen und von aktuellen Parametern zwischen Programmen in

unterschiedlichen Adressräumen über einen schmalen Kanal. Eine RPC

Implementierung verfolgt das Ziel, den Unterschied zwischen einem lokalen und

einen entfernten Prozeduraufruf für einen Anwendungsprogrammierer möglichst

gering zu halten.

Unterschiede zwischen RPC-Aufruf und lokalen

Prozeduraufrufen?

- bei RPC haben beide Prozesse keinen gemeinsamen Adressraum

- keine gemeinsame Ausführungsumgebung

- unterschiedliche Lebensdauer

- Fehler, bedingt durch Maschinenausfälle oder Kommunikationsfehler

Was ist Java RMI?

- eine von SUN entwickelte Java-spezifische objektorientierte RPC-Variante, die

eine Kommunikation zwischen verteilten Objekten in Form von Methodenaufrufen

erlaubt.

Wie funktioniert das RMI?

- Ein Clientobjekt ruft Methoden des Serversobjektes über den Client-Stub auf,

der als Stellvertreter für die Server-Schnittstelle dient. Auf der Gegenseite

steht der Server Skeleton, der für den Aufruf der Server-Methode sorgt. Stub und

Skeleton sind hauptsächlich für das Verpacken der Argumente in einen

Nachrichtenstrom sowie für das Entpacken der Ergebnisse zuständig.

- Stub und Skeleton werden aus dem darrunterliegenden „Remote Objekt Interface“

erzeugt. Darunter liegt die Transportschicht (hier TCP)

Welche Bedeutung hat das Interface java.rmi.Remote?

Jedes entfernte Objekt (remote Object) muß ein remote interface implementieren.

Dieses muß public sein und aus java.rmi.Remote abgeleitet werden; weiterhin muß

es java.rmi.RemoteException in seiner throws-Klausel definieren:

Beispiel:

package echo;

import java.rmi.*;

public interface ECHO extends java.RMI.Remote {

public String sendEcho(String args) throws java.rmi.RemoteException;}

Was ist Jini?

- Jini ist eine Technologie um Hardware- und Softwarekomponenten zu einem

einzigen dynamischen System zu koppeln. Hierbei müssen keine IP-Adressen

vergeben werden, keine Netzwerkmasken beachtet werden usw.

- Jini enthält Mechanismen, um neue Komponenten als Dienste bekanntzugeben,

benachbarte Dienste zu suchen, oder um auf das Erscheinen oder Entfernen von

Diensten zu reagieren. Das Netz der Komponenten und die Kommunikationspartner

verändern sich so zur Laufzeit.

Kryptologie

Was versteht man unter Kryptologie?

- Die Lehre der Ver- und Entschlüsselung

Welche Sicherheitsanforderungen werden an

Informationssystemen gestellt?

- Vertraulichkeit: Der Inhalt der Nachricht ist nur für dem Empfänger lesbar.

- Authentifikation: Der Empfänger einer Nachricht kann eindeutig feststellen,

wer der Absender ist

- Verbindlichkeit: Der Absender kann das Versenden einer Nachricht nicht

abstreiten.

- Integrität: Der Empfänger kann feststellen, ob eine Nachricht beim Transport

geändert wurde.

Beschreiben sie das symmetrische Kryptosystem.

- Der Empfänger verschlüsselt seine Daten mit einem geheimen Schlüssel und

versende diese Daten den gewünschten Empfänger. Der Empfänger ist auch im besitz

des geheimen Schlüssel und kann die Nachricht wieder entschlüsseln.

Worin liegt das Problem beim symmetischen Verfahren?

- Wie tausche ich den Schlüssel sicher aus?

Wie funktioniert das DES?

- Date Encryption Standard ist ein symmetrischer Blockchiffre, der Daten in

Blöcke zu je 64 Bit verschlüsselt. Der Schlüssel besteht ebenfalls aus 64 Bits

- Wurde aber bereits zum Triple-DES erweitert, da die Sicherheit heutzutage

nicht mehr gewährleistet war. Bei dieser Erweiterung werden die Daten erst

verschlüsselt, dann wieder mit einem andere Schlüssel entschlüsselt und mit dem

dritten Schlüssel wieder verschlüsselt. Somit ist der Schlüssel 168 Bits lang.

- Beim ECB-Modus werden alle Textblöcke mit dem gleichen Schlüssel verschlüsselt

und können so zu gleichen Chiffren führen, die Informationen über den Klartext

liefern.

- Beim CBC-Modus wird jeder Block mit dem Resultat der Verschlüsselung des

vorhergehenden Blocks bitweise modulo 2 addiert und selbst verschlüsselt.

Übertragungsfehler wirken sich somit auf einen Block und dessen Nachfolger aus!

- AES (Advanced Encryption Standard) ist der Nachfolger von DES

Wie funktioniert die symmetrische Stromchiffren?

- Der Klartextdatenstrom wird bit- oder byteweise in einem entsprechenden

Schlüsseltextdatenstrom transformiert.

- Somit wird ein Schlüsselstromgenerator benötigt, der auf den ersten Blick eine

zufällig wirkende, aber dennoch deterministische Folge von Schlüsselbits

erzeugt, die bei der Entschlüsselung reproduzierbar ist.

- Z.B. RC4 (RSA Data Security)

Wie funktionieren asymmetrische Kryptosysteme?

- Es wird ein Schlüsselpaar erzeugt. Der eine ist geheim zuhalten und für die

Entschlüsselung der Daten verantwortlich. Der andere Schlüssel kann öffentlich

weitergeben werden und wird zur Verschlüsselung der Daten verwendet.

- Standard ist das RSA Verfahren

Mit dem RSA Verfahren Schlüssel berechnen:

- die Berechnung erfolgt über zwei Parameter q und p, welche beiden

Kommunikationspartnern bekannt sind

Beispiel:

q und p sind positive Primzahlen q=17 p=7

berechnen von qp=(p-1)*(q-1) (17-1)*(7-1)=96 qp = 96

bestimmen einer Zahl e, welche kein Teiler von qp ist e=5

berechnen von n=p*q 17*7=119 n=119

Public Key = (e,n) (5,119)

berechne privaten Schlüssel S(d,n) <=> d*e mod qp = 1

d*5 mod 96 = 1

d = 77

Private Key = (d,n) (77,119)

berechnen des Chiffretext c = m^e mod n aus dem Klartext m=5 c= 5^5 mod 119 = 31

berechnen des Klartextes aus dem Chiffretext m=c^d mod n m=31^ 77 mod 119 = 5

Wie funktioniert die Hybride Verschlüsselung?

- Hier werden die Daten mit einem symmtrischen Schlüssel verschlüsselt. Diese

verschlüsselten Nutzdaten werden zusammen mit dem symmetrischen Schlüssel

mittels eines asymmetrischen öffentlichen Schlüssel des Empfängers verschlüsselt

und übers Internet verschickt.

- Der Empfänger entschlüsselt die Daten mit seinen privaten (geheimen)

Schlüssel. Mittels des nun entpackten symmetrischen Schlüssel werden die

Nutzdaten entpackt.

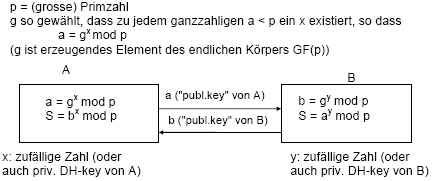

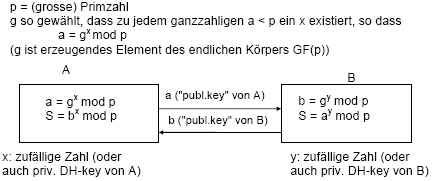

Beschreiben sie das Diffi Hellmann Verfahren zum Schüsselaustausch

- p = große Primzahl und g = ganzzahlig sind öffentlich bekannt

- A wählt zufällig ein x-Wert und berechnet a = g^x mod p

- Diesen Wert (öffentlicher Schlüssel von A) schickt A an B

- B wählt zufällig einen y Wert und berechnet b = g^y mod p

- Diesen Wert (öffentlicher Schlüssel von B) schickt B an A

- Mit der Formel S = b^x mod p kann A die Daten von B entschlüsseln

- Mit der Formel S = a^y mod p kann B die Daten von A entschlüsseln

Was ist eine digitale Unterschrift?

- Die digitale Unterschrift oder auch Signatur genannt soll die Verbindlichkeit

des Dokuments garantieren. Zudem kann auch noch die Integrität geprüft werden.

Wie funktioniert die Digitale Unterschrift?

- Aus Blöcken der Daten werden sogenannte Message Digest errechnet. Diese werden

an Stelle der Nachricht unterzeichnet, da die Message Digest viel kleiner als

die Nachricht ist und somit schneller berechnet werden kann. Zum unterzeichnen

wir der private Schlüssel des Absenders benutzt.

- Werden die Daten beim Transport nicht verändert, so kann der Empfänger mit dem

öffentlichen Schlüssel des Absenders prüfen, ob die Nachricht wirklich vom

angegeben Absender ist oder ob die Nachricht manipuliert wurde.

Was bedeutet Authentifizierung im Internet?

- Authentifizierung bedeutet beweisbare Identifizierung und ist eine

grundlegende Vorsaussetzung für die Autorisierung.

Was ist SHA?

- Der Secure Hash Algorithmus ist ein Algorithmus der die digitale Unterschrift

berechnet!

Was die DSA?

- Der Digitale Signatur Algorithmus aus der Message Digest die Signatur für die

Nachricht! SHA ist der zugehörige Hash-Algorithmus!

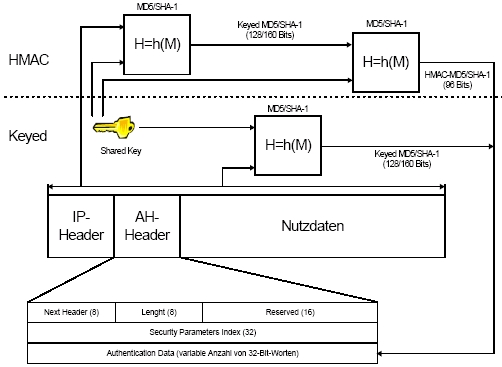

Beschreiben Sie das HMAC und KEYED Verfahren

- Das Keyed Verfahren besteht eigentlich aus dem ersten Durchlauf des HMAC

Verfahrens

- Im ersten Durchlauf dient ein gemeinsamer Schlüssel (symmetrische

Verschlüsselung) und das IP-Datagramm als Eingabewert für die Berechnung des

ersten Hashwertes. Der aus diese Weise berechnete Hashwert wird erneut, zusammen

mit dem gemeinsamen Schlüssel, für die Berechnung des entgültigen Hash-Wertes

verwendet. Dieser wird im AH-Header gespeichert.

Zeichnen Sie Diffie-Hellman Verfahren

auf, wozu dient es?

Zum Schlüsseltausch

S = geheimer Schlüssel

Zeichnen Sie Keyed-/HMAC-Hashes

Verfahren auf!

Welche Verfahren gibt es für die Authentifizierung?

- Passwort-Verfahren:

Der Benutzer meldet sich mit einem vorher vereinbarten Passwort am System an

Je länger das Wort und je mehr unterschiedliche Zeichen verwendet werden, um so

sicher ist das Passwort

Allerdings kann es ausgespäht werden und von Dritten benutzt werden

- Einmalpasswort Verfahren:

Hier wird ein Passwort nur einmal benutzt.

Die Schwierigkeit liegt darin, dem Benutzer auf geheimem Wege immer wieder ein

neues Passwort zur Verfügung zu stellen.

1 Möglichkeit: Das Passwort wird vom System ermittelt und dem Benutzer über

vertraulichem Wege mitgeteilt

oder das System berechnet jedes mal ein neues Passwort und der Benutzer kennt

das Verfahren der Berechnung und errechnet somit jedes mal das nächste Passwort

- Challenge-Response Verfahren

Das System sendet einen Zufallswert, der Benutzer muss diesen Wert mit einem

kryptographischen (geheimen) Verfahren umrechnen und den Wert wieder zurück

schicken. Stimmt der errechnete Wert, so wird der Zugang gewährt. Dies wird über

Security-Token oder Chipkarten gesteuert.

Beschreiben sie den Authentifizierungsdienst Kerberos

- Der Clint stellt eine Anfrage bei der Schlüsselverwaltung (KDC) nach einem TGS

Ticket.. Mit diesem zufällig erzeugten Sitzungsschlüssel meldet sich der Clint

beim TGS an. Stimmt der Schlüssel mit dem Clint überein und ist der aktuell und

noch gültig, dann erhält der Clint den geheimen Schlüssel des Server.

Anschließend kann sich der Clint beim Server authentifizieren.

Was ist SSL oder TLS?

- SSL ist ein von Netscape entwickeltes Sicherheitsprotokoll. Es ist auf der

Transportschicht angesiedelt und kann auf jedes Transportprotokoll aufgesetzt

werden. Somit ist dieses Protokoll völlig unabhängig von Anwendungen.

SSL bietet:

1) Authentizität

2) Vertraulichkeit und

3) Integrität (Daten wurden nicht

geändert).

- Das SSL Protokoll ist in zwei Schichten aufgeteilt. Der Record Layer zerlegt

die Daten in Pakete und sorgt für die Verschlüsselung

- Das Handshake–Protokoll sorgt dafür, das Clint und Server sich auf einen

gemeinsamen Algorithmus einigen, sich gegenseitig authentifizieren und einen

gemeinsamen Schlüssel auszuhandeln.

Wie funktioniert das SSL Handshake Protokoll?

- Client sendet Server eine Liste von Algorithmen und Zufallszahl

- Server wählt Algorithmus aus und sendet sein Zertifikat mit öffentlich

Schlüssel an Client. Zudem noch eine Zufallszahl

- Client prüft Zertifikat, es wird ein 48 Byte „Pre-Mater-Secret“ errechnet und

mit dem öffentlichen Schlüssel des Server verschlüsselt und dort hin gesendet.

- Client und Server berechnet mit dem „Pre-Master_Secret“ den „Master-Secret“.

Der Master-Secret mit den zuvor ausgetauschten Zufallszahlen wird für die

Erstellung des Schlüssel (Ver-/Entschlüsselung der Daten) benutzt.

- Client und Server senden jeweils eine Prüfsumme über alle gesendeten

Handshake-Daten.

Nun können die Daten sicher ausgetauscht werden

Die SSL Verbindung wird durch den Client entgültig gelöscht. Vorher wird

allerdings eine Wahrung an den Server geschickt.

Wie funktioniert das Record Layer Protokoll?

- Das Record Protokoll teilt die zu übertragenden Daten ggf. in kleine

Fragmente, die einzeln geschützt und übertragen werden.

- Für jedes Fragment wird vor Übertragung eine MAC ausgerechnet und an das

Fragment gehangen. Das Fragment (Nutzdaten) zusammen mit der MAC wird

verschlüsselt und mit einem Header versehen! Zusammen nennt man das dann

Records. Diese Records sind die Dateneinheiten die übertragen werden.

Was versteht man unter VPN?

- Ein virtuelles privates Netz ist ein Verfahren, das in einem öffentlichen Netz

ein privates Netz simuliert. Es wird eine temporäre Verbindung aufgebaut, die

aus Paketen besteht und über verschiedene Rechner im Internet ohne feste Route

übertragen wird. Diese Verbindung ist genauso sicher wie in einem geschützten

LAN.

Was macht ein VPN sicher?

- Authentifizeriung: mittels gemeinsamen Schlüssel der einen Hashwert erzeugt.

Der Empfänger ermittelt auch eine Hashwert mit dem Schlüssel und vergleicht

seinen mit dem des Senders.

- Datenintegrität: Die Daten durchlaufen einen Hashalgorithmus, dessen Ergebnis

als Prüfsumme an die Nachricht angehangen wird. Weicht die gesendete Prüfsumme

von der am Zielort ab, so wurden die Daten manipuliert oder beschädigt.

- Abhörsicherheit durch Verschlüsselung

- Identitätsverbergung der Kommunikationspartner durch tunneling.

Beschreiben Sie eine die unterschiedlichen Verbindung eines VPN

- Die End-to-End Verbindung ist die sicherste Lösung für einen VPN-Aufbau, da

der Tunnel mit den verschlüsselten Daten die ganze Verbindung bis zu den Hosts

abdeckt. Für eine solche Verbindung benötigen beide Host eine VPN-Software und

die öffentlichen Schlüssel der potentiellen Kommunikationspartner.

- Bei der Site-to-Site Verbindung tauschen zwei Intranets mit ihren Stationen

Daten über das Internet aus. Die einzelnen Host benötigen keine VPN Software, da

die Gateways die empfangen IP-Pakete für den Transport verschlüsseln. Die

einzelnen Intranets können durchaus interne IP-Adressen benutzen. Die Gateways

dagegen haben auf der Internetseite öffentliche IP Adressen. Die Kommunikation

über das Internet erfolgt verschlüsselt und innerhalb eines Tunnels:

- Die End-to-Site Verbindung ist besonders für Mitarbeiter, die von außen in das

Firmennetz möchten. Der Tunnel existiert zwischen Gateway und Client. Beide

benötigen eine öffentliche IP Adresse und auf dem Client muss auch die VPN

Software installiert sein.

Was ist IPSec?

- Es ist das IP Security Protokoll auf der Transportschicht. Seine Aufgabe ist

es

1) Verschlüsselung zur Übertragung von sensitiven Daten

2) Schutz vor Fälschung durch Prüfsumme

3) eindeutige Identifikation des Absenders

- Alle Verfahren in IPSec benutzen als Basis eine Sicherheitsbeziehung (SA).

Folgendes wird in dieser Sicherheitsbeziehung definiert:

1) Zieladresse

2)

Gewähltes Verfahren zur Verschlüsselung, aktueller geheimer Schlüssel,

Parameter, Gültigkeitsdauer des Schlüssel

Wie funktioniert die Verschlüsselung bei IPSec?

- Der ESP (Encapsulation Securtiy Payload) überträgt den verschlüsselten

Dateninhalt des weiteren IP Paketes so, dass er über ein nicht

vertrauenswürdiges Netz übertragen werden kann.

- Es gibt zwei unterschiedliche Verfahren. Das erste zielt drauf, Daten für

nicht autorisierte Personen, nicht lesbar zu machen. Die verschlüsselten

Nutzdaten werden in das ESP eingetragen. Zusätzlich wird ein Security Parameter

index (SPI) unverschlüsselt im Header des ESP eingetragen. Das komplette ESP

Paket wird dann in ein IP Paket verpackt und mit der Ziel- und Absenderadresse

versehen!

- Jeder Empfänger prüft zunächst die Echtheit an hand der AH. Anhand des SPI

wird das Verschlüsselungsverfahren und der Schlüssel gewählt und das ESP Paket

mit den Nutzdaten entschlüsselt.

- Bei zweiten Verfahren wird der IP Header der Nutzdaten mit in das ESP Paket

verschlüsselt und das Gesamte Paket bekommt einen neuen IP Header.

Wie funktioniert die Authentifikation bei IPSec?

- Hier zu gibt es einen eigene IP Header mit der Bezeichnung Authentifikation

Header (AH) er befindet sich zwischen IP Header und IP-Paket und stellt sicher

das ein Paket unterwegs nicht verändert wurde.

Was ist IKE?

- Internet Key Exchange: Eine Sammlung von Übertragungsmöglichkeiten mit denen

Sicherheitsassoziationen (SA) und die geheimen Schlüssel übertragen werden.