Dark ITSec

Firewalling

Als Zugangsschutzsystem oder Firewall

bezeichnet man ein organisatorisches und technisches Konzept zur Trennung

von Netzbereichen, dessen korrekte Umsetzung und dauerhafte Pflege. Ein oft

benutztes Instrument der Umsetzung ist ein Stück Hardware, das zwei physisch

getrennte Netzbereiche genau so verbindet, wie es im Konzept zugelassen wird.

Dieses Stück Hardware bezeichnet man als Firewall-Rechner/System oder verkürzt

als Firewall.

Umgangssprachlich ist mit einem

Zugangsschutzsystem sehr oft die Software gemeint, welche den Datenverkehr

zwischen den getrennten Netzbereichen kontrolliert und regelt. Man muss also

zwischen dem Konzept Zugangsschutzsystem, und den zwei Hauptbestandteilen des

Zugangsschutzsystems, nämlich Hardware und Software, unterscheiden.

Ein Zugangsschutzsystem arbeitet auf den

Schichten 2 bis 7 des OSI-Referenzmodells. Benutzt man solch ein

Zugangsschutzsystem innerhalb einer MAC-Layer-Bridge, so könnte sie Multicast-

und Broadcast-Pakete aus dem Netzwerkverkehr heraus filtern und dadurch die

Ausbreitung von Broadcaststürmen verhindern.

Der häufige Einsatz eines Zugangsschutzsystem

besteht darin, den Verkehr zwischen einem lokalen Netzwerk und dem Internet zu

kontrollieren und zu steuern. Ein komplexes Scenario stellt das DMZ dar.

|

Anwendung |

|

|

|

Darstellung |

|

|

|

Kommunikationssteuerung |

|

FW-Gateway |

|

Transport |

Paketfilter |

|

|

Netzwerk |

(Screening Router) |

|

|

Datensicherung |

|

|

|

Bitübertragung |

|

|

Es lassen sich drei

Hauptaufgabenbereiche für die Überwachung des Intranets definieren:

– Absicherung von Outbound-Zugriffen (Benutzerzugriff auf das Internet

aus dem Intranet)

– Absicherung von Inbound-Zugriffen aus dem Internet auf öffentliche

Angebote bzw. Dienste (z.B. eigene Webseite) durch anonyme Benutzer

– Absicherung von Inbound-Zugriffen auf Dienste für einen geschlossenen,

definierten Teilnehmerkreis (z.B. Heimarbeiter, Außendienst, Geschäftspartner)

???BILD????

Man unterscheidet folgenede

Firewall.Grundkonzepte:

– Paketfilter (Packet Screen bzw. Screening Router)

– Transportschichtfilter (Circuit Level) also Layer 4

– Application Level Gateway (meist ein Dual-homed Gateway)

Packetfilter

wird meist als Router realisiert bzw. in einem Router integriert.

kann nach Quell- und Zieladresse sowie nach Quell- und Zielport filtern.

So kann eingeschränkt werden:

– welche Dienste benutzt werden (da bestimmte Dienste bestimmte Ports benutzen),

sowie

– welche Rechner (IP-Adresse) im zu schützenden und welche im unsicheren Netz an

der Kommunikation beteiligt sein dürfen.

Die Eigenschaften lassen sich folgendermaßen zusammenfassen

( + )(

- ):

+ Schnelle Überprüfung und Benutzertransparenz

+ Clients benötigen keine besonderen Applikationen, da entweder Datentransfer

gestattet wird oder die Firewall die Datenpakete filtert

+ Preiswerte Realisierung, da ein Router eingesetzt werden kann, der in den

meisten Fällen ohnehin verwendet werden muss, z.B. ein Border-Router oder

DSL-Router.

– Datenströme werden direkt weitergeleitet

– Es kann nur auf vordefinierte Dienste (Ports) und Rechner (IPAdressen)

zugegriffen werden

– Die Konfiguration erfordert detailliertes Wissen über das Protokoll

– Einrichtung und Wartung ist komplex, insbesondere wenn viele Rechner im

eigenen Netz geschützt werden sollen

Transportschichtfilter

bevorzugt für abgehende Verbindungen

- Es können TCP- oder UDP-Verbindungen

kontrolliert, weitergereicht werden, da direkt auf Layer 4 gearbeitet wird.

- Eine externe Verbindung geht dabei auf einen

TCP- bzw. UDPPort des Transportschichtfilters. Anschließend wird das Ziel im

Intranet benachrichtigt.

- Während einer bestehenden Verbindung müssen

die Daten vom Transportschichtfilter von einer Schnittstelle zur nächsten

umgesetzt werden.

- Arbeiten auf dem Session-Layer des

OSI-Modells oder auf dem TCP-Layer des TCP/IP-Modells

- Überwachen das TCP-Handshaking zwischen

Paketen von vertrauenswürdigen Servern oder Clients und nicht

vertrauenswürdigen Hosts und umgekehrt, um herauszufinden, ob eine Session

legitim ist oder nicht

- Um Pakete auf diesem Weg zu filtern,

benutzen Circuit Level Gateways die Daten, welche im Header des TCP

Session-Layer Protokolls vorhanden sind

- Wurde das Handshaking als legitim erkannt

baut das C.-L.-Gateway die Verbindung auf und die Pakete werden nur noch hin

und her transportiert ohne weiteres Filtern

- Wurde die Session vollendet wird sie aus der

Tabelle gelöscht

- Der Client wird vollständig hinter dem

Gateway verborgen (Verbergen der Netztopologie)

- C.-L.-Proxies sind unabhängig vom Protokoll

einsetzbar und i.d.R. für den Client transparent

- Die notwendigen Informationen werden vom

Client Prozess erzeugt und dem Proxy zur Verfügung gestellt

Application Level Gateway (ALG)

- ALGs sind die komplexeste Variante von

Firewall-Systemen, da Funktionen erforderlich sind, die von einem einfachen

Router nicht mehr wahrgenommen werden können (bis Schicht 7, statt wie bei

einem Router üblicherweise 3-4).

- arbeitet, wie der Name schon sagt, auf

Applikationsebene (Schicht 7).

- ein ALG trennt den Datentransfer zwischen

dem internen und externen Netz physikalisch und logisch komplett ab.

- es wird ein speziell konfigurierter Rechner

eingesetzt, über den die gesamte Kommunikation des zu sichernden Netzes mit

dem unsicheren Netz stattfindet (Gatewaying). Die Kontrolle der

Kommunikationsbeziehungen findet somit auf Applikationsebene statt.

- Statt den gesamten Datenfluss zu

kontrollieren, wird für jede gewünschte Anwendung ein spezieller Code

verwendet.

- Stellt zwar einen hohen technischen Aufwand

dar, ist jedoch die sicherste Methode.

- Für jeden Dienst ist ein spezifisches

Proxyprogramm auf dem Proxy-Server erforderlich (telnet, FTP, HTTP)

- Nutzdatenanalyse ist möglich: Daten können

analysiert und z.B. nach bestimmten Schlüsselwörtern durchsucht werden (z.B.

E-Mail, HTML-Seite)

- Möglichkeit einiger HTTP-Proxies, alle

Zeilen innerhalb einer Seite, die zu Java-Applets gehören, zu löschen

- Möglichkeit der Einschränkung von

Dienstmerkmalen

- Cache Funktionalität für Webseiten

Funktionsweise von ALG

Ein Client aus dem Netz nimmt Kontakt zur ALG auf und möchte einen

bestimmten Dienst ausführen.

Darauf hin überprüft das ALG mit Hilfe des entsprechenden Proxy, ob ein der

Dienst

– zugelassen ist

– mit Einschränkungen zugelassen ist, oder

– sogar verboten ist.

Somit kann man beispielsweise verbieten, dass Dateien über File Transfer ins

Internet geschickt werden, aber Downloads aus dem Internet erlauben.

Darüber hinaus besteht auch die Möglichkeit, für bestimmte Benutzer bestimmte

Dienste zu sperren oder freizugeben und ausführlich zu protokollieren, wer wann

welchen Dienst in Anspruch genommen hat (auch interessant für Accounting).

Vor und nachteile von ALG

( + )(

- ):

+Bieten ein hohes Maß an Sicherheit

+Sehr umfangreiche Protokollierung ist möglich

+Authentisierung des Benutzers kann vorgenommen werden (im Gegensatz zu Packet

Filtering)

+Granularität auf Dienstebene

+Dienste können benutzerabhängig erlaubt werden

+Verbindung zwischen dem zu schützenden Netz und dem Internet wird durch

Application Gateway völlig entkoppelt

-Höherer Rechenaufwand nötig

-Wenig skalierbar

Vergleich der Firewall -Systeme

| Firewall |

Vorteile |

Nachteile |

Packet

Filter

(Router oder Rechner mit spezieller Software)

|

-

Leicht realisierbar, da von vielen Routern angeboten

- Leicht erweiterbar für neue Dienste

- Transparent für den Benutzer

- hohe Arbeitsgeschwindigkeit |

-

Es ist nicht möglich, Dienste nur für bestimmte Benutzer zuzulassen

- Alle Dienste, die erlaubt und erreicht werden können, müssen sicher sein

- Protokollierung nur auf unteren Netzschichten

- Keine Authentisierung möglich |

Dual-homed

Gateway

(Applikation Level Gateway

mit zwei Netzschnittstellen)

oder auch

Screened-Gateway |

-

Kein Paket kann ungefiltert passieren

- Aussagekräftige Protokollierung auf höheren Schichten möglich

- Interne Netzstruktur wird verborgen durch den Einsatz von Network Adress

Translation (NAT) |

-

Übernahme des Application Level Gateways durch einen Angreifer führt zu

einem vollständigen Verlust der Sicherheit

- Keine Transparenz für den Benutzer

- Probleme bei neuen Diensten

- schlechte Skalierbarkeit könn |

Gateway

(Anordnung aus Application Level Gateway mit Packet

Filter)

|

-

Kein direkter Zugang zum Gateway möglich

- NAT

- Durch Einsatz mehrerer Gateways lässt sich die Verfügbarkeit steigern

- Aussagekräftige Protokollierung möglich |

-

Keine Transparenz für den Benutzer

- Bei Realisierung mit mehreren Rechnern und Routern: erhöhter Platzbedarf

und höhere Kosten

- Probleme bei neuen Diensten

- schlechte Skalierbarkeit |

Screened Gateway oder Sandwich-System

oder Transparent Application Gateway

Kombination von Paketfilter und Application Level

Gateway

erhöht die Sicherheit der Firewall gegenüber den beiden Einzelkomponenten

erheblich.

Die Anordnung der beteiligten Komponenten kann variieren und erlaubt die

individuelle Realisierung eines Firewall-Konzeptes.

Screening Router Vor- und Nachteile (

+ )(

- ):

+Einfache Installation

+Geringer Administrationsaufwand

+Kostengünstig

-Nur geringer Schutz

-Gelingt es dem Angreifer die Packet-Screen zu überwinden liegt gesamtes Netz

offen

-Begrenzte Protokollmöglichkeiten

-Gefahr durch IP-Spoofing

Vor und nachteile von Proxy-Firewalls

( + )(

- ):

+Ausführliche Zustands- und Log-Informationen über alle

Verbindungen

+Umfangreiche Filtermöglichkeiten

+bietet umfangreichen Schutz gegen Angriffe, insbesondere vor TCP/IP-Angriffen

(gute Kenntnisse über TCP/IP)

+Schutz gegen feindlichen Code (ActiveX, Java Script, Java Applet)

+Einfache Wartung und Installation

+Aufbau als Dual-Homed Proxy möglich

+Authentisierung

+keine offenen Ports

+alle Protokolle, die nicht unterstützt werden, können nicht durch die Firewall

weitergeleitet werden.

+Bedingen ausführliche Kenntnisse über Protokolle und Dienste

-relativ langsam

-Meisten Produkte unterstützen nur wichtigste Protokolle

Virenscanner in Firewalls

erkennen letztendlich auch nur bekannte Viren oder

Programme, sodass speziell programmierte Angriffswerkzeuge nicht erkannt werden.

Die Schwächen, die ein Angreifer im System ausnutzen kann, sind die Folgenden:

– Buffer Overflow

– Trojanische Pferde

– DoS-Angriffe auf den TCP/IP-Stack

– Programmierfehler in Anwendungsprogrammen (Browser)

– Makro-/Skriptsprachen in Anwendungsprogrammen (z.B. Word, Outlook)

– Fehler beim Aufbau des Firewall-Systems

– unzureichende Filtermaßnahmenp

Planungskonzept um Firewall-Systeme

umzusetzen

- Der Sicherheitsbedarf muss analysiert

werden: Vertraulichkeit der Daten, Datenintegrität, Dienstverfügbarkeit,

Konsistenz, Transparenz, Zugriffskontrollen und Überwachung

- Vertrauensverhältnis: Gegen wen will man

sich schützen?

- Risikoanalyse: Was soll geschützt werden?

Gegen was soll es geschützt werden? Wie viel Zeit und Arbeit soll investiert

werden?

- Liste über zu schützende Güter anlegen

- Kosten-Nutzen-Analyse: Welcher finanzielle

Schaden entsteht bei dem Verlust von Daten? Wie hoch ist der Aufwand zu

berechnen, um die sensitiven Daten zu schützen?

- Policy und Benutzerrichtlinien erstellen

Schutz und unterschiedliche

Sicherheitspunkte

- Schutz gegen Angriffe auf Protokollebene:

Network Address Translation (NAT), IP-Zugangslisten, Zugangsberechtigung,

geschlossene Benutzergruppen, intelligente Filtermechanismen

- Methoden zur Authentifizierung:

Passwortabfrage, PAP und CHAP, Identifizierung eingehender Rufe,

Callback

- Sicherstellen der

Netzwerkverfügbarkeit: Konfiguration der Backup-Leitungen, Equipment Backup,

Clustering

- Speicherung von Angriffsversuchen: IDS,

Alarmfunktionen

- Verteilte Sicherheit: RADIUS

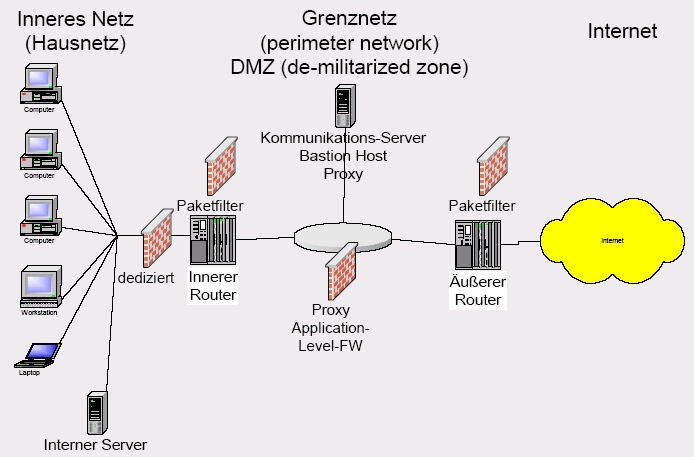

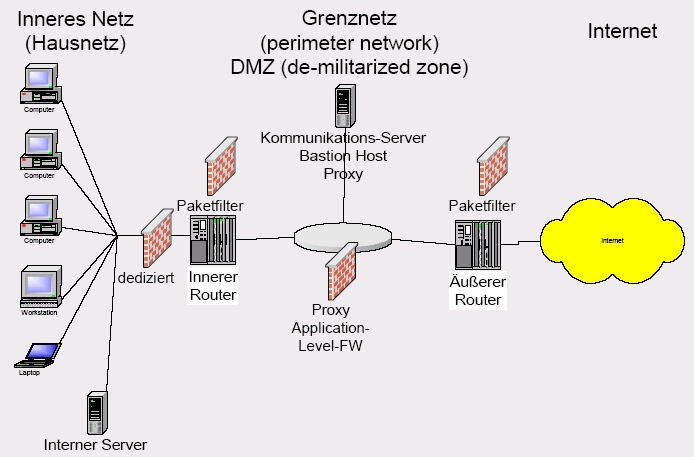

DMZ

Bei einer DMZ ("Demilitarized Zone"/"entmilitarisierte Zone") handelt es

sich um einen geschützten Rechnerverbund, der sich zwischen 2 Netzwerken

befindet. Der Rechnerverbund wird jeweils durch einen Paketfilter gegen das

dahinterstehende Netz abgeschirmt.

Die DMZ ist somit ein Netz, das zwischen ein geschütztes und ein externes Netz

eingefügt wird, um eine zweite Schutzschicht zu schaffen.

Nachteile einer Firewall

- Das größte Problem einer Firewall ist, dass

sie den Zugang zu öffentlichen Netzwerken aus dem lokalen Netzwerk kommend

hemmt.

- Jede Verbindung unterliegt der Kontrolle der

Firewall, nicht definierte Verbindungen werden abgewiesen. Dieses erzwingt

eine ständige Kontrolle des Regelwerkes auf Plausibilität und eine tägliche

Kontrolle der Log-Dateien um Anomalien festzustellen (am besten mit einem

Intrusion Detection System).

- Hier ist eine gewisse Disziplin gefordert,

um nicht mit unüberlegten Regelwerken oder Desinteresse gegenüber Log- Dateien

Einbruchsversuche zu ermöglichen oder nicht aufzudecken.

- Probleme treten dann auf, wenn sich Dienste

nicht an übliche Standards halten (z.B. HTTP-Port ? 80) und daher das

Regelwerk, deren Dienste und Eigenschaften, angepasst werden müssen.

- Allein die Suche für die Ursache des

Problems kann sich aufwendig gestalten.

- Einige Dienste lassen sich überhaupt nicht

oder nur eingeschränkt nutzen (H.323-Telephonie) oder es gibt

Sicherheitsbedenken gegen sie (finger).

- Zudem fühlen sich Anwender oft durch eine

Firewall und deren Implementierungen bevormundet oder in ihrer

Handlungsfreiheit eingeschränkt.

Stateful Inspection Filtering

Zustandsorientierte Paketfilter sind durch die Bewertung von Paketen auf

höheren Kommunikationsebenen entschieden leistungsfähiger als normale

Paketfilter. Dabei wird versucht, zusätzlich zu der Adressfilterung eine

Datenfilterung in einem Paket vorzunehmen.

Der Zustand der Verbindung kann dabei durch den Verbindungsaufbau, Die

Datenübertragung und den Verbindungsabbau definiert werden. Dabei werden nicht

nur die aktuellen Zustände der unteren Schichten betrachtet, sondern auch

Informationen der Anwendungsebene mit einbezogen.

Informationen, die Aufschluss über den Zustand einer Verbindung geben, werden

innerhalb einer dynamischen Zustandtabelle gespeichert, verwaltet und ständig

überprüft.

Stateful Inspection Filtering Vor- und

Nachteile (

+ )(

- ):

+Kombinieren

Aspekte der ersten drei Firewallgruppen

+Filtern Pakete auf dem Netzwerk-Layer

+Erkennen ob Session Pakete legitim sind

+Zustandsabhängige Paketfilterung

+Bieten hohes Maß an Sicherheit, gute Leistung und Transparenz

-Sind teuer und sehr komplex

-Anfällig für Sicherheitslöcher/falsche Konfiguration

-Keine physische Netztrennungalte

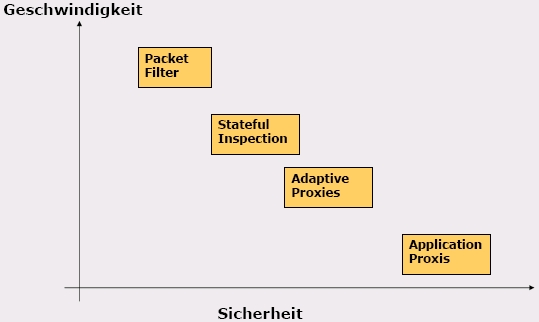

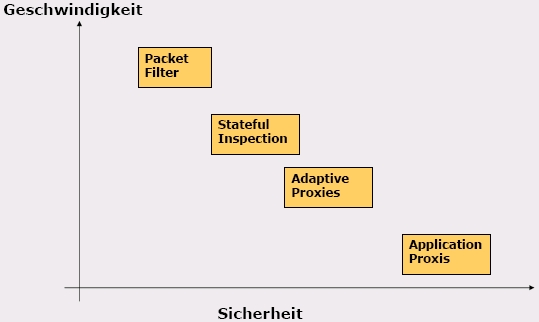

Übersicht der Firewalls und Leistung

Dispatcher

Dispatcher sind im Bereich der verteilten Auslastung

von Webservern bekannt. Sie werden vor parallel geschalteten Webservern

positioniert und verteilen, je nach Auslastung, die Anfragen an die

nachgeschalteten Webserver.

Dieses Prinzip kann auch auf FWs angewandt werden.

Algorithmen sorgen dabei für die Weiterleitung von ein- und ausgehenden Anfragen

(inbound, outbound). Im einfachsten Falle basiert dies auf Round-Robin-Verfahren,

die abhängig von der Ping-Response-Time, der HTTP-Anwortzeit oder der Systemlast

verteilen.

Die Weiterleitung selbst erfolgt über NAT oder Redirects auf Anwendungsebene

(z.B. HTTP).

Dispatcher gibt es als SW und HW: z.B. Local Director (Cisco), Fireproof

(Radware) oder integriert bei Firewall-1 (Checkpoint).

Tools für die Schwachstellenprüfung

SAINT Security Administrator Tool for Analyzing Networks

Nessus

TITAN